【IT168 资讯】随着智能终端的爆炸式增长,无线路由器成为大家日常上网必不可少的一环,小到家居店铺,大到企业商场,无线路由器几乎随处可见,尤其是伴随物联网智能家居的发展趋势,无线路由器更是作为万物互联的一大枢纽默默地存在着。

许多用户在一味享受无线带来的便捷的同时,往往忽略了安全性的问题,前不久德国电信遭遇黑客攻击,近百万台无线路由器中招下线就恰恰印证了这一点。12月9日,CERT/CC(美国计算机紧急事件响应小组协调中心)发出了安全公告,由于网件无线路由器R7000和R6400存在高危漏洞,所以建议相关用户暂停使用这两款路由器,以免中招。

根据安全公告称,即便是采用了最新的版本固件(Netgear R7000路由器,固件版本1.0.7.2_1.1.93;Netgear R6400路由器,固件版本1.0.1.6_1.0.4)。Netgear R700和R6400仍然可能被远程攻击者进行任意命令注入攻击。到目前为止,网件尚未发布修复补丁。此外公告还称Netgear R8000无线路由器,固件版本1.0.3.4_1.1.2也受影响,当然也不排除网件其他型号受影响的可能性。

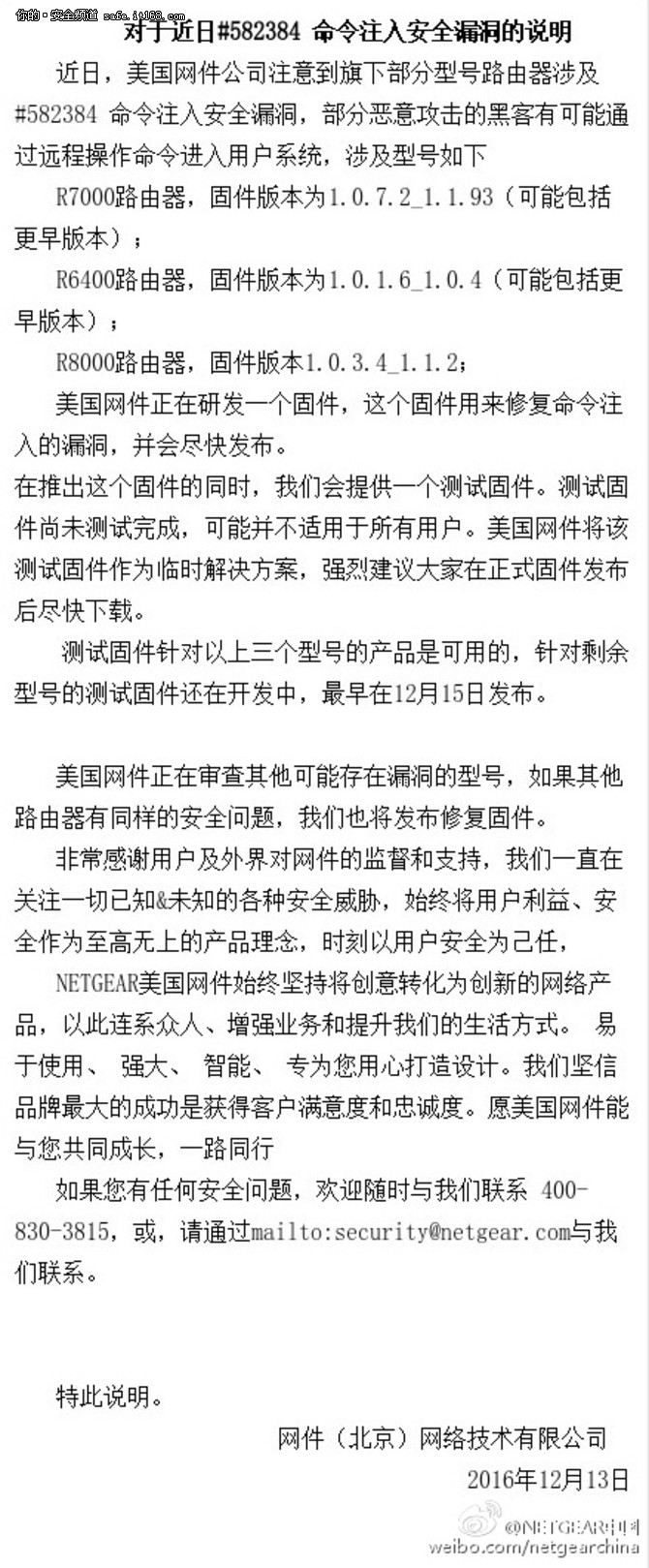

12月12日美国官网发布声明提醒用户注意这点,并已经在进行固件升级,预计会在12月15日正式发布,用户通过升级固件就可以解决此问题。同时,12月13日 NETGEAR中国官方微博也已经发了同步的说明这是说明:

▲NETGEAR中国官方微博内容

网件无线路由器作为高端无线路由品牌,受到了广大消费者的喜爱,即便是在价格上高出其他无线路由品牌的情况下,用户群依旧相当庞大。但如果用户花费大价钱买的产品却有安全漏洞,那就有点说不过去了。从发现漏洞到给出固件解决问题7天时间,希望网件能按时兑现升级固件的说法,让用户及时解决此类问题!

用户自检方式

如果用户对自己所使用的网件无线路由器表示怀疑,可以在本地网络中用浏览器访问:“[router_ip_address]/cgi-bin/;uname$IFS-a”。如果浏览器返回了任何信息,而非显示错误或者只显示空白页,就表明路由器可能也存在漏洞。

公告中提到的几个版本固件的相应路由器存在任意命令注入漏洞。被攻击者点击恶意构造的网站后,远程未授权攻击者就能以Root权限执行任意命令;局域网内的攻击者则可通过直接发出请求达成类似攻击效果。

截止发稿时间,网件官方还未发布相关补丁下载,如果您使用的是网件无线路由器,那应该时刻关注网件官方动态,及时更新官方最新固件,从而修复漏洞。

应对措施

在官方发布补丁前,用户又能通过怎样的方式来安全的使用无线路由器呢?

用户可以通过关闭路由器的Web服务器来暂时阻止该漏洞被攻击者利用。如输入命令:[IP-ADDRESS-ROUTER]/cgi-bin/;killall$IFS"httpd",或者;killall$IFS"httpd"。从而关闭Web服务器,使其不再通过CGI运行系统命令。对用户的影响就是用户将无法再通过Web浏览器访问管理界面,如要恢复,用户重启设备即可。

当然这些方法也只能是暂时应对的无奈之举,要想真正的解决问题恐怕还是要等12月15日网件官方给我们一个准确的答复。(附 网件官方固件下载地址:)