SMB服务或成新漏洞利用途径

建议校园网出口对TCP 139及445端口流量进行限制

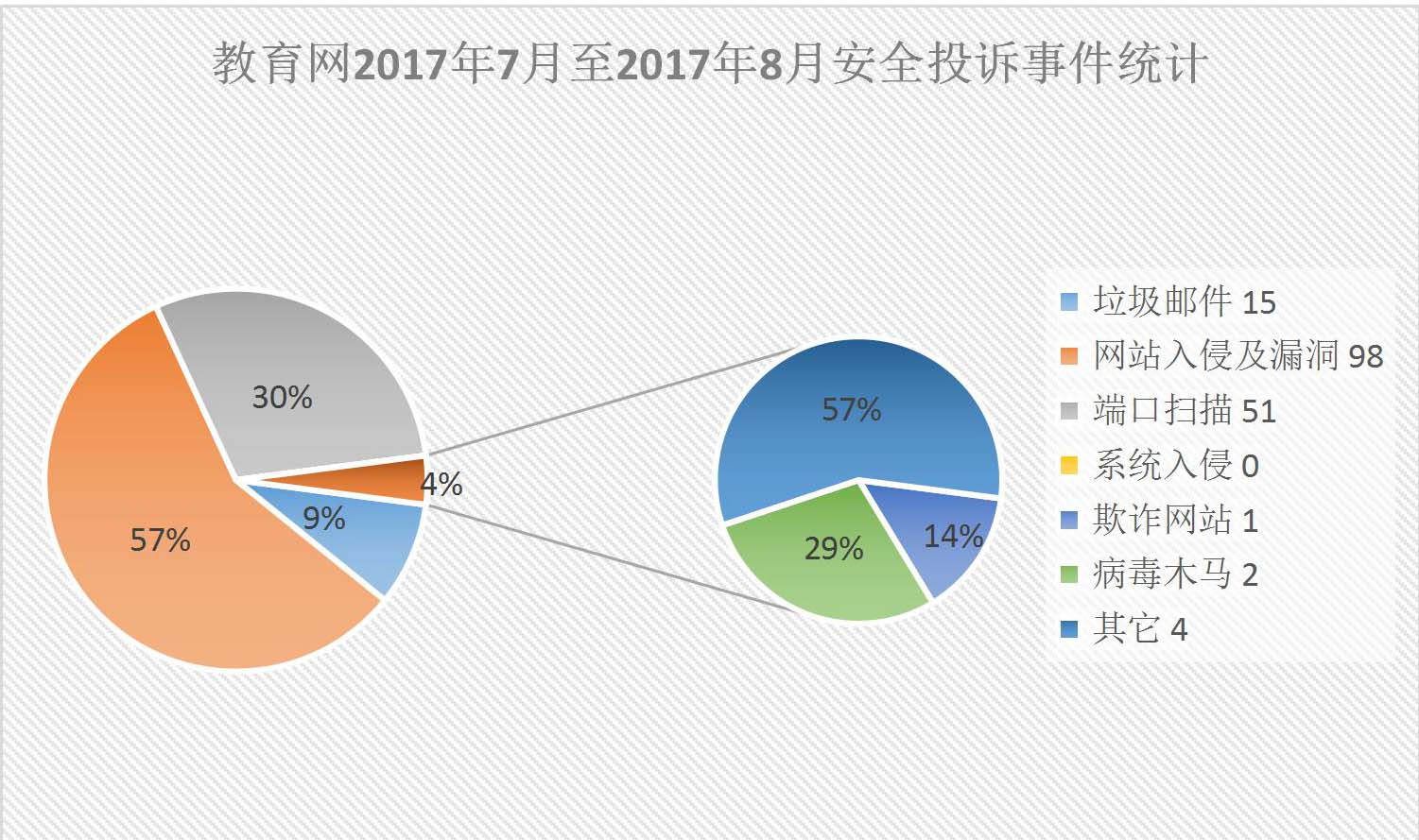

8月教育网运行正常,未发现影响严重的安全事件。

知名终端模拟软件 XShell的厂商NetSarang公司在8月7日发布安全公告,称其最近更新(7月18日)的Xmanager Enterprise、Xmanager、Xshell、Xftp、Xlpd五款软件存在安全风险,由于黑客入侵该公司的服务器,在正式发布的程序中预置了后门功能,如果用户下载使用这些带后门的版本,用户使用的用户名和密码可能会被上传到黑客指定的服务器上。目前已知该后门会自动连接到nylalobghyhirgh.com的域名上,并通过DNS协议隐藏传输的数据。学校的网络管理员可以在学校的递归解析服务器上屏蔽对*.nylalobghyhirgh.com域名的查询请求以中断木马的连接,并在出口流量中监测相关域名的访问来确定校内受到该后门影响的IP。

近期新增严重漏洞评述:

1.微软8月的例行安全公告中修复了其多款产品中存在的122个安全漏洞,包括Windows10 v1703(14个)、Windows10 v1607 和 Windows Server 2016(11个)、Windows10 v1511(10个)、Windows10 RTM(10个)、Windows8.1 和 Windows Server 2012 R2(11个)、WindowsServer 2012(11个)、Windows7 和 Windows Server 2008 R2(10个)、WindowsServer 2008(9个)、IE浏览器 (7个)、Edge浏览器(28个)、Office办公软件(1个)。其中需要特别关注的是Windows Search服务远程代码执行漏洞(https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8620),漏洞源于Search程序未能正确的处理内存中的对象,远程攻击者可利用该漏洞执行代码或造成拒绝服务。由于该漏洞可以直接通过远程服务445端口(SMB服务)利用,因此具备被利用来进行蠕虫传播的可能,用户应该尽快使用Windows系统的自动更新功能安装相应的补丁程序,官方发布的该漏洞的影响范围中暂未涉及已经停止更新的Winxp及Vista系统。

2.D-Link DIR系列路由器存在身份验证绕过漏洞和远程命令执行漏洞,当管理员登录到设备时会触发全局变量:$authorized_group > = 1。远程攻击者可以使用这个全局变量绕过安全检查,并使用它来读取任意文件,获取管理员账号密码等敏感信息。另外系统管理界面fatlady.php页面未对加载的文件后缀(默认为XML)进行校验,远程攻击者可利用该缺陷以修改后缀方式直接读取(DEVICE.ACCOUNT.xml.php)获得管理员账号密码,后续通过触发设备NTP服务方式注入系统指令,取得设备控制权。D-Link DIR系列路由器属于家用小型路由器,在学生宿舍中使用的范围较广,如果用户给管理界面配置了外网IP,将可能导致路由器被控制进而造成更大的风险。目前官方已经发布新的系统版本,用户需要手动对受影响的路由器进行更新操作。

安全提示:

1.鉴于SMB服务面临的攻击风险,我们建议在校园网出口边界禁封TCP 139及445端口的连接请求,SMB服务属于局域网共享服务,原则上不建议跨网段提供服务。

2.学生在宿舍内使用D-LINK无线路由器如果未正确配置(比如管理IP外露等),可能面临被攻击的风险,学校可以通过相关的技术手段定期对校内的地址定期进行扫描以确认是否存在有风险的路由器设备并及时通知用户进行处理。